1. Pendahuluan

Artikel ini mendokumentasikan proses investigasi dan respons terhadap insiden keamanan yang terjadi pada tanggal 4 September 2024. Insiden ini melibatkan deteksi malware Win32/Koi Stealer yang berkomunikasi dengan server Command and Control (C2) eksternal. Dokumentasi ini bertujuan untuk memberikan gambaran yang jelas mengenai langkah-langkah yang diambil oleh tim analis dan investigasi kami, temuan kunci, serta tindakan mitigasi yang telah dilakukan.

2. Kronologi dan Deteksi Awal (Fase 1: Orientasi & Pengumpulan Data Awal)

Insiden ini pertama kali terdeteksi pada tanggal 4 September 2024, sekitar pukul 17:32 UTC. Sistem pemantauan keamanan jaringan kami (IDS/IPS) memicu serangkaian alert mencurigakan, yang mengindikasikan adanya aktivitas berbahaya. Alert yang paling kritis adalah:

- ETPRO TROJAN Win32/Koi Stealer CnC Checkin (POST) M2: Ini adalah peringatan utama yang menunjukkan adanya komunikasi Command and Control (C2) dari malware Win32/Koi Stealer.

- ET INFO GENERIC SUSPICIOUS POST to Dotted Quad with Fake Browser 1: Peringatan ini mendukung alert C2 di atas, mengindikasikan adanya permintaan POST HTTP mencurigakan ke alamat IP eksternal.

Data awal berupa log alert traffic jaringan segera dikumpulkan sebagai dasar investigasi.

3. Analisis Awal dan Identifikasi Korban (Fase 2: Analisis Awal Alert & Identifikasi Korban)

Tim investigasi segera menganalisis alert awal untuk mengidentifikasi potensi ancaman dan menentukan host yang menjadi korban.

- Host Terindikasi Terinfeksi: Alamat IP internal 172.17.0.99 teridentifikasi sebagai sumber dari semua alert kritis. Ini menunjukkan bahwa host tersebut adalah titik awal kompromi dan terinfeksi malware.

- Server Command and Control (C2): Alamat IP eksternal 79.124.78.197 teridentifikasi sebagai tujuan komunikasi C2 dari host 172.17.0.99.

- Potensi Target Pergerakan Lateral: Selain itu, terdapat beberapa alert yang menunjukkan aktivitas mencurigakan dari 172.17.0.99 menuju host internal lainnya, yaitu 172.17.0.17, melibatkan protokol SMB (Server Message Block) dan Kerberos. Ini mengindikasikan upaya pergerakan lateral (penyebaran di dalam jaringan) setelah kompromi awal.

Berdasarkan analisis awal, kami menyimpulkan bahwa host 172.17.0.99 telah terkompromi dan aktif berkomunikasi dengan server C2 eksternal.

4. Pengayaan Informasi Menggunakan Analisis Traffic Jaringan (Fase 3: Pengayaan Informasi Menggunakan Wireshark)

Untuk mendapatkan pemahaman yang lebih dalam tentang perilaku malware, tim melakukan analisis mendalam terhadap packet capture (PCAP) menggunakan Wireshark.

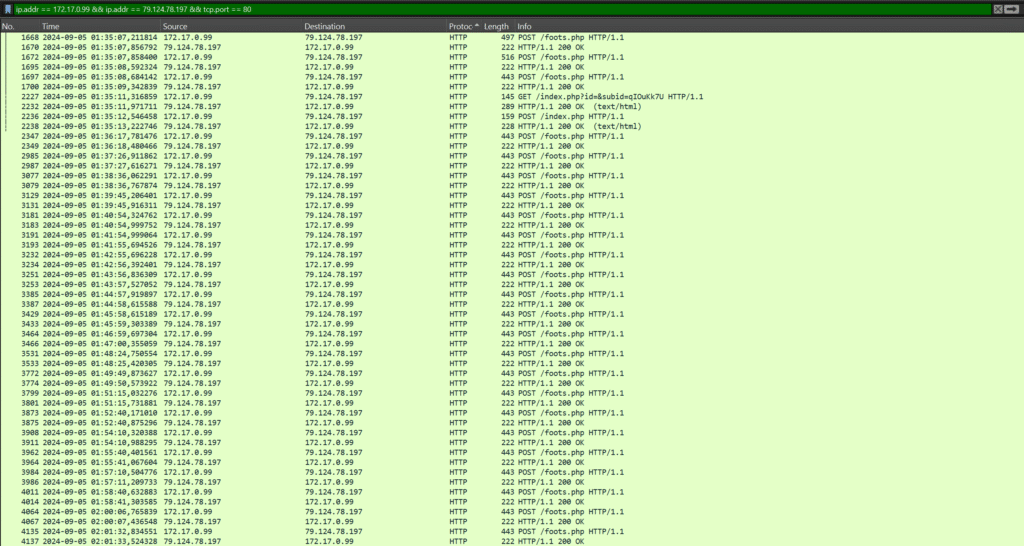

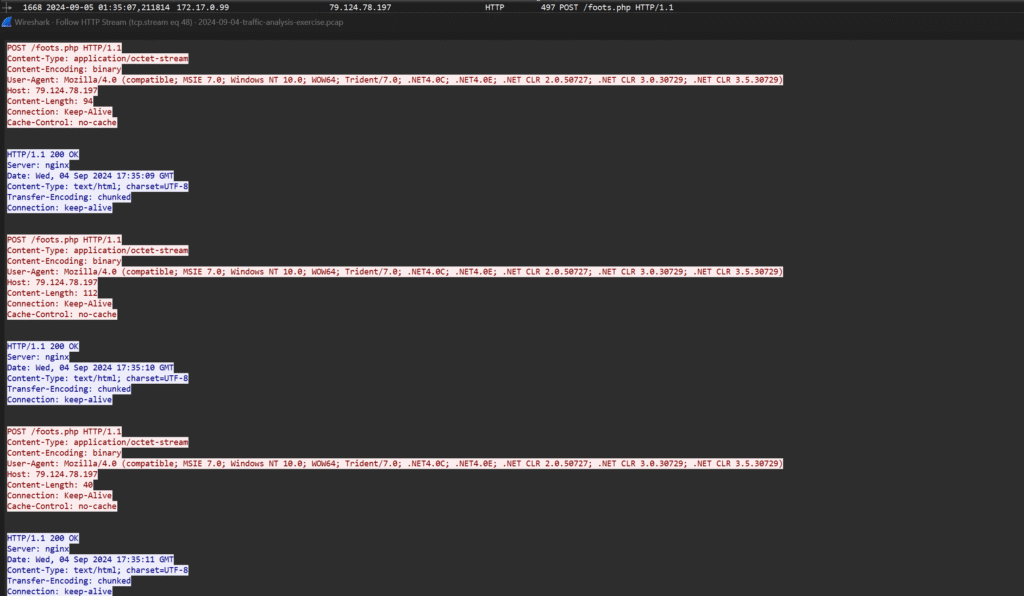

- Verifikasi Komunikasi C2:

- Kami mengisolasi traffic antara 172.17.0.99 dan 79.124.78.197 pada port 80 (HTTP).

- Ditemukan banyak permintaan

POST /foots.phpyang dilakukan oleh 172.17.0.99 ke server C2. Permintaan ini memilikiContent-Type: application/octet-streamdanUser-Agentyang mencurigakan, menyerupai browser namun dengan informasi .NET CLR yang tidak biasa. - Server C2 merespons dengan

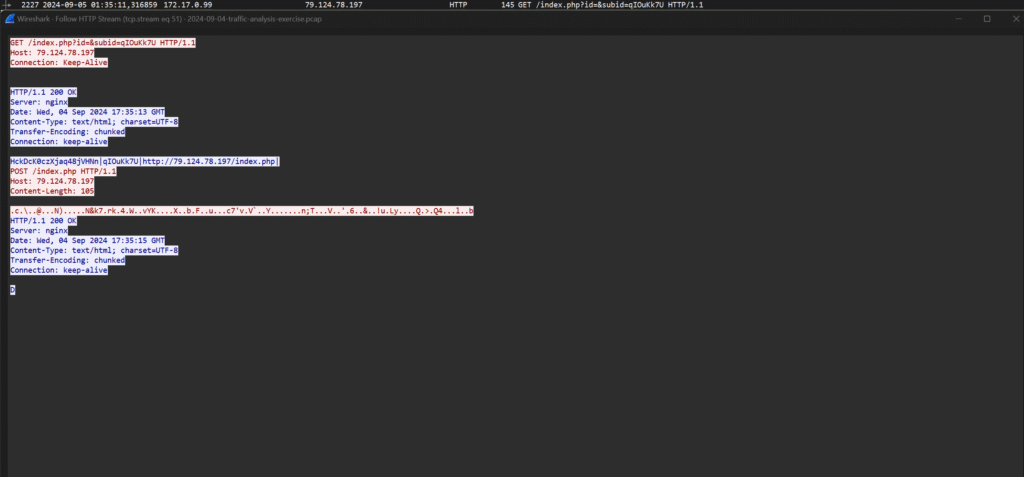

HTTP 200 OK, diikuti oleh payload biner yang tidak dapat dibaca secara langsung, mengindikasikan penerimaan perintah atau payload tambahan oleh malware. - Juga terdapat permintaan

GET /index.php?id=&subid=&z0dWk70yang juga menerima payload biner dari server C2. - Analisis ini mengkonfirmasi bahwa

alertC2 adalah valid dan host 172.17.0.99 memang terinfeksi dan berkomunikasi dengan server C2.

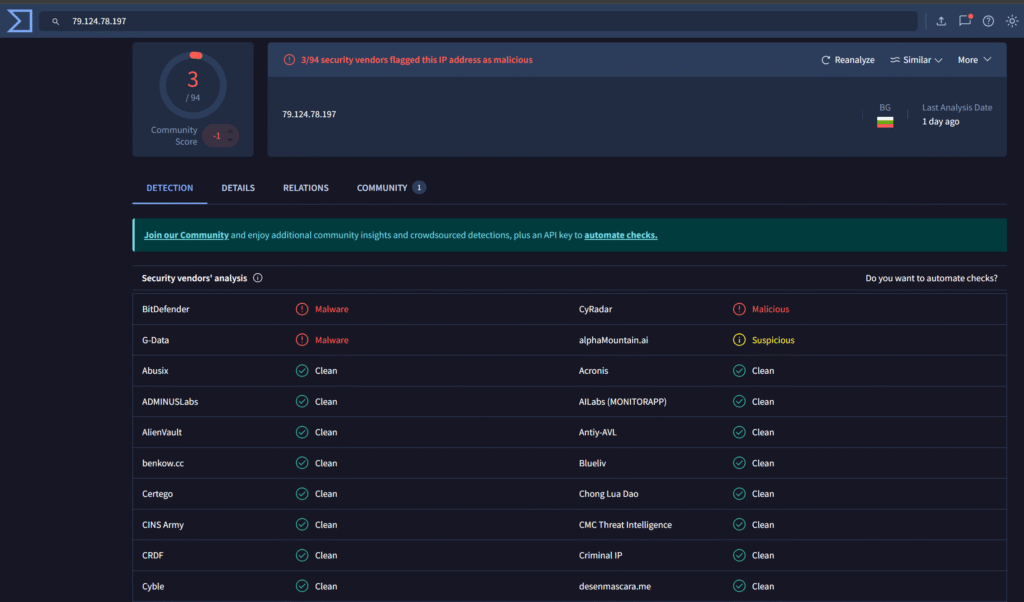

- Pemeriksaan Reputasi IP C2 dengan VirusTotal:

- Kami memasukkan alamat IP 79.124.78.197 ke VirusTotal untuk memeriksa reputasinya.

- Hasilnya menunjukkan bahwa 3 dari 94 vendor keamanan menandai IP ini sebagai berbahaya (Malware/Malicious/Suspicious), mengkonfirmasi reputasinya yang buruk.

- Informasi detail menunjukkan IP ini berlokasi di Bulgaria (BG) dan pernah menggunakan sertifikat HTTPS untuk domain

cn.luxproxy.store. - Bagian “Relations” di VirusTotal mengungkapkan domain lain yang pernah terkait dengan IP ini, seperti

luxproxy.store, dan yang lebih penting, file-file yang pernah berkomunikasi dengan IP ini:sd4.ps1(skrip PowerShell) dangutweedRE.exe(file eksekusi Windows). Kedua file ini memiliki tingkat deteksi yang tinggi sebagai malware oleh banyak vendor.

5. Tindakan Penahanan (Containment)

Segera setelah konfirmasi awal, tim kami melakukan langkah-langkah penahanan untuk menghentikan penyebaran malware dan membatasi kerusakan:

- Isolasi Host: Host 172.17.0.99 segera diisolasi dari jaringan utama dengan memutus koneksi fisik.

- Blokir IOC: Alamat IP server C2 (79.124.78.197) dan domain terkait yang teridentifikasi (

luxproxy.store,cathode-ny-tube) segera ditambahkan ke daftar hitam pada firewall dan sistem pemblokiran DNS perusahaan untuk mencegah komunikasi lebih lanjut dari host lain. - Pencarian Proaktif: Pencarian proaktif di seluruh jaringan untuk IOC baru seperti

sd4.ps1dangutweedRE.exesegera dimulai untuk mengidentifikasi potensi host terinfeksi lainnya.

6. Pemberantasan dan Pemulihan (Eradication & Recovery)

Langkah-langkah selanjutnya yang sedang atau akan diambil meliputi:

- Analisis Forensik Endpoint: Melakukan analisis forensik mendalam pada disk image dari host 172.17.0.99 untuk mengidentifikasi akar penyebab infeksi, menemukan semua artefak malware (file, entri registry, persistence mechanism), dan memahami sejauh mana kompromi yang terjadi.

- Pembersihan Sistem: Setelah analisis forensik, host 172.17.0.99 akan diinstal ulang menggunakan citra sistem operasi yang bersih, diikuti dengan pemulihan data dari backup yang diverifikasi bersih.

- Reset Kredensial: Jika ditemukan bukti pencurian kredensial, semua kredensial yang relevan akan diatur ulang.

- Patching dan Hardening: Semua patch keamanan terbaru akan diterapkan dan konfigurasi sistem akan diperkuat sebelum host dikembalikan ke jaringan.

- Monitoring Intensif: Host yang telah dipulihkan akan dipantau secara ketat untuk mendeteksi tanda-tanda aktivitas mencurigakan.

7. Pembelajaran Setelah Insiden (Post-Incident Lessons Learned)

Setelah insiden ini sepenuhnya tertangani, tim kami akan melakukan peninjauan menyeluruh untuk mengidentifikasi area-area yang dapat diperbaiki dalam kebijakan, prosedur, dan kontrol keamanan kami. Laporan akhir insiden akan disusun, dan rekomendasi untuk peningkatan keamanan akan diimplementasikan untuk mencegah insiden serupa di masa mendatang. Hal ini termasuk peningkatan deteksi terhadap penggunaan PowerShell yang mencurigakan dan pembaruan aturan IDS/IPS berdasarkan IOC yang baru ditemukan.

8. Kesimpulan

Insiden kompromi malware Win32/Koi Stealer ini telah berhasil diidentifikasi dan ditangani pada tahap awal berkat sistem deteksi yang efektif dan respons cepat dari tim investigasi. Meskipun tantangan masih ada dalam memastikan penghapusan total dan mencegah kejadian serupa, langkah-langkah yang telah dan akan terus diambil menunjukkan komitmen kami untuk menjaga keamanan sistem dan data. Kami akan terus memantau ancaman dan meningkatkan pertahanan kami secara berkelanjutan.

#IDNBootCampCyber